BloodHound : naviguer dans les réseaux pour renforcer la cybersécurité

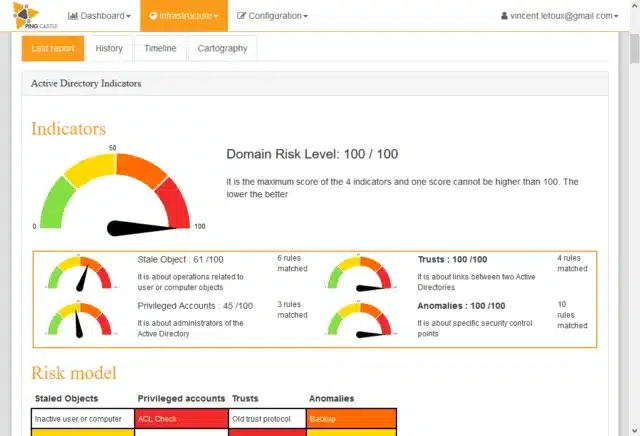

Dans le domaine de la cybersécurité, où les menaces évoluent constamment, les défenseurs ont besoin d’outils puissants pour protéger les réseaux contre les attaques sophistiquées. L’un de ces outils de pointe est BloodHound, un logiciel open-source développé pour aider les professionnels de la sécurité à évaluer les vulnérabilités potentielles dans les infrastructures Active Directory (AD) […]