La sécurité informatique est un enjeu crucial dans un monde où les cybermenaces ne cessent de croître. Parmi les outils essentiels pour les chercheurs en cybersécurité et les analystes de malware, Cuckoo Sandbox se distingue comme une plateforme open-source puissante pour l’analyse dynamique des fichiers malveillants.

Qu’est-ce que Cuckoo Sandbox ?

Cuckoo Sandbox est une solution d’analyse dynamique conçue pour exécuter des fichiers suspects dans un environnement isolé (sandbox) et observer leur comportement. Développé initialement comme un projet communautaire, il est désormais l’un des outils les plus populaires pour comprendre comment les malwares interagissent avec un système cible.

Cet outil permet non seulement de détecter les activités malveillantes, mais aussi d’extraire des informations cruciales sur les fichiers analysés, telles que :

- Les modifications au niveau du système de fichiers.

- Les interactions avec la mémoire et les processus.

- Les communications réseau suspectes.

- Les tentatives d’exploitation de vulnérabilités.

Fonctionnalités principales

- Analyse multi-format : Cuckoo peut analyser une large variété de formats de fichiers, notamment :

Dans un monde où les cybermenaces évoluent à un rythme effréné, l’analyse et la compréhension du fonctionnement des malwares sont devenues plus que jamais indispensables. Pour répondre à ces enjeux, de nombreuses solutions d’analyse ont vu le jour. Parmi elles, Cuckoo Sandbox s’impose comme l’une des références en matière d’analyse dynamique de logiciels malveillants.

1. Qu’est-ce que Cuckoo Sandbox ?

Cuckoo Sandbox est un framework open-source conçu pour exécuter et analyser des échantillons suspects de malwares dans un environnement isolé. Grâce à cette approche, il est possible d’observer le comportement d’un fichier (exécutable, document, script, etc.) sans compromettre la sécurité du système hôte.

Développé à l’origine par Claudio Guarnieri et enrichi depuis par une communauté active, Cuckoo Sandbox offre une grande flexibilité qui permet de l’adapter à différents besoins de recherche, d’investigation ou de veille en cybersécurité.

2. Comment fonctionne Cuckoo Sandbox ?

L’architecture de Cuckoo Sandbox se base sur un environnement virtuel (par exemple VirtualBox, VMware ou KVM) ou un conteneur isolé qui exécute le malware. Une fois l’échantillon chargé, Cuckoo surveille et enregistre tous les événements et actions suspects pour les analyser et produire un rapport détaillé.

Envoi de l’échantillon

L’analyste soumet un fichier suspect (exécutable, document Microsoft Office, PDF, script, etc.) à Cuckoo Sandbox via une interface en ligne de commande ou une interface web.Exécution contrôlée

Cuckoo Sandbox lance une machine virtuelle propre et y exécute l’échantillon. Durant cette phase, le framework surveille les processus, les connexions réseau et toute autre interaction entre le logiciel malveillant et le système.Collecte des indicateurs

Toutes les actions réalisées par le malware sont enregistrées : clés de registre modifiées, fichiers créés, communications réseau, appels système, etc.Analyse et rapport

À l’issue de l’exécution, Cuckoo Sandbox met fin à la machine virtuelle. Un rapport détaillé est alors généré, recensant l’ensemble des activités détectées et fournissant des indicateurs de compromission (IoC).

3. Les fonctionnalités clés

Analyse multi-format

Cuckoo Sandbox est capable d’analyser différents types de fichiers, tels que :- Fichiers exécutables (PE pour Windows, ELF pour Linux, etc.)

- Documents Microsoft Office (Word, Excel, PowerPoint)

- Fichiers PDF

- Scripts (JavaScript, Python, VBScript, etc.)

- Archives (ZIP, RAR, etc.)

- Applications Android (APK)

Surveillance réseau avancée

Grâce à l’intégration d’outils de capture réseau tels que tcpdump, Cuckoo Sandbox permet d’étudier en détail les communications sortantes et entrantes du malware. Il est ainsi possible de détecter des tentatives de connexion à des serveurs de commande et de contrôle (C2) ou des transferts de données sensibles.Analyse de mémoire

L’outil peut capturer la mémoire au cours de l’exécution pour l’analyser via des frameworks complémentaires comme Volatility. Cette fonctionnalité permet de détecter des comportements furtifs (injections de code, rootkits, etc.).Modularité

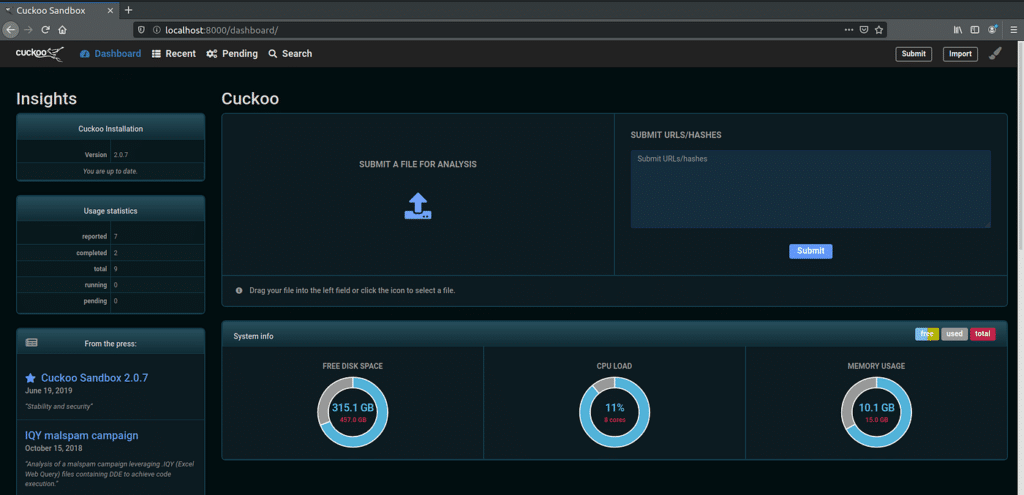

Cuckoo Sandbox est hautement personnalisable grâce à ses nombreux modules (signatures, plugins, etc.). Il est possible d’ajouter ou de modifier des signatures pour détecter des comportements malveillants spécifiques, ou d’ajouter des fonctionnalités d’intégration avec d’autres outils de sécurité (SIEM, solutions de threat intelligence, etc.).Interface web et API

Pour faciliter l’automatisation et la gestion des analyses, Cuckoo propose une API REST ainsi qu’une interface web intuitive. Cela permet de s’intégrer facilement dans les workflows d’analyses et de partager les résultats avec d’autres équipes.

4. Pourquoi utiliser Cuckoo Sandbox ?

Isolation et sécurité

Exécuter un malware dans un environnement isolé élimine les risques liés à l’analyse sur une machine de production. Cela garantit que le malware ne puisse pas échapper à l’environnement de test et endommager le réseau local.Rapports détaillés

Cuckoo Sandbox génère des rapports très complets, permettant de comprendre la totalité du cycle d’exécution du malware. Cette visibilité est cruciale pour identifier les faiblesses d’un système, mettre en place des contre-mesures et partager des indicateurs de compromission (IoC).Communauté active et open-source

L’aspect open-source de Cuckoo Sandbox constitue un atout majeur. La communauté qui l’entoure propose régulièrement des mises à jour, des correctifs et des modules supplémentaires pour améliorer ses capacités d’analyse.Adapté aux environnements hétérogènes

Bien que Cuckoo soit souvent déployé pour analyser des malwares Windows, il supporte également les environnements Linux et Android. Cette flexibilité en fait un outil adapté à de multiples contextes d’utilisation.

5. Limitations et bonnes pratiques

Évasion de sandbox

Certains malwares sophistiqués sont capables de détecter les environnements virtuels et d’adapter leur comportement pour éviter la détection (techniques d’anti-sandboxing). Pour contrer ces techniques, il est recommandé de bien configurer la machine virtuelle et d’utiliser des modules d’obfuscation.Complexité de mise en place

L’installation et la configuration de Cuckoo Sandbox peuvent s’avérer complexes, notamment si l’on souhaite l’intégrer à d’autres outils. Il est conseillé de se référer à la documentation officielle et à la communauté pour résoudre les problèmes courants.Maintenance et mises à jour

Comme tout outil de sécurité, il est important de maintenir Cuckoo à jour et de l’adapter régulièrement aux nouvelles menaces. Les signatures et les modules doivent être tenus à jour pour conserver une efficacité optimale.

6. Conclusion

Cuckoo Sandbox est aujourd’hui l’un des outils les plus réputés dans le domaine de l’analyse dynamique de malwares. Son approche open-source, son extensibilité et sa communauté active en font un choix de premier plan pour les chercheurs, les CERT et les équipes de sécurité souhaitant mieux comprendre, détecter et prévenir les menaces informatiques.

En permettant d’observer de manière sécurisée le comportement d’un fichier suspect, Cuckoo Sandbox se positionne comme un maillon essentiel de la chaîne de défense cyber. Son utilisation, associée à d’autres solutions de sécurité (firewalls, antivirus, EDR, SIEM, etc.), contribue à renforcer la résilience des entreprises face à l’ingéniosité toujours croissante des attaquants.